Getty Images

Услуга, която помага на разработчиците с отворен код да пишат и тестват софтуер, изтича хиляди кодове за удостоверяване и други чувствителни за сигурността тайни. Експертите по сигурността казаха в нов доклад, че много от тези течове позволяват на хакерите да имат достъп до частни акаунти на разработчици в Github, Docker, AWS и други хранилища на код.

Предоставя идентификационни данни за разработчици на трети страни от Травис С Това е продължаващ проблем поне от 2015 г. По това време услугата за уязвимост HackerOne съобщи, че акаунтът в Github, който сте използвали, е бил хакнат, когато Откриване на код за достъп Един от разработчиците на HackerOne. Подобно изтичане се случи през 2019 г. и отново миналата година.

Токените дават на всеки, който има достъп до тях, възможността да чете или модифицира кода, съхраняван в хранилища, които разпространяват безкраен брой софтуерни приложения и работещи библиотеки с кодове. Възможността за получаване на неоторизиран достъп до такива проекти отваря възможността за атаки върху веригата за доставки, при които нападателите манипулират зловреден софтуер, преди да бъде разпространен сред потребителите. Нападателите могат да се възползват от способността си да фалшифицират приложението, за да се насочат към огромен брой зависими от приложението проекти в производствени сървъри.

Въпреки че това е известен проблем със сигурността, течовете продължават, според доклад на изследователи от екипа на Nautilus в Aqua Security. Поредица от две партиди данни, които изследователите са използвали Travis CI Интерфейс за програмиране Той даде 4,28 милиона и 770 милиона записа от 2013 г. до май 2022 г. След като извадиха малък процент от данните, изследователите откриха това, което смятаха, че са 73 000 различни символа, тайни и идентификационни данни.

„Тези ключове за достъп и идентификационни данни са свързани с популярни доставчици на облачни услуги, включително GitHub, AWS и Docker Hub“, каза Aqua Security. „Атаките могат да използват тези чувствителни данни, за да стартират масивни кибератаки и да се движат хоризонтално в облака. Всеки, който някога е използвал Travis CI, вероятно ще бъде разкрит, така че препоръчваме незабавно да разгърнете ключовете си.“

Travis CI е доставчик на все по-популярна практика, известна като непрекъсната интеграция. Често съкратено като CI, той автоматизира процеса на създаване и тестване на всяка извършена промяна на кода. За всяка промяна кодът редовно се генерира, тества и комбинира в споделено хранилище. Поради нивото на достъп, от което CI се нуждае, за да функционира правилно, среди обикновено съхраняват токени за достъп и други тайни, които осигуряват привилегирован достъп до чувствителни части в облачен акаунт.

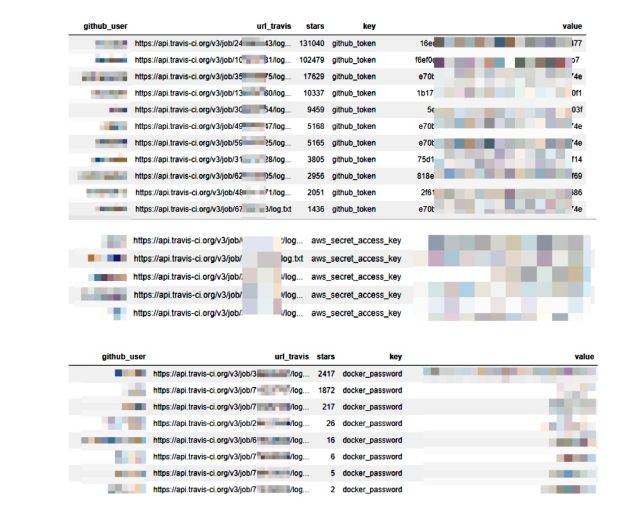

Токените за достъп, открити от Aqua Security, включват частни акаунти за голямо разнообразие от хранилища, включително Github, AWS и Docker.

Аква Сигурност

Примерите за открити токени за достъп включват:

- Токени за достъп на GitHub, които могат да позволят привилегирован достъп до хранилища с код

- Ключове за достъп до AWS

- Набори от идентификационни данни, обикновено имейл или потребителско име и парола, които позволяват достъп до бази данни като MySQL и PostgreSQL

- Пароли за Docker Hub, които могат да доведат до превземане на акаунт, ако MFA (многофакторно удостоверяване) не е активирано

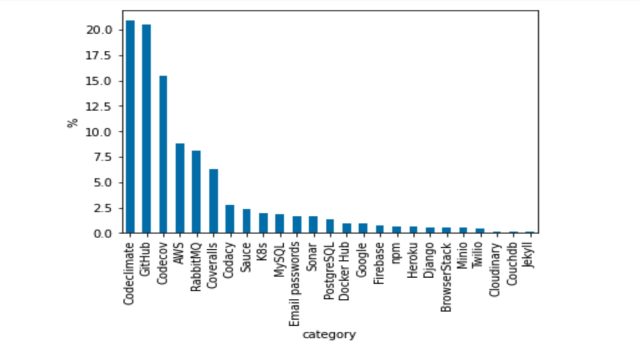

Следната графика показва разбивката:

Аква Сигурност

Изследователите на Aqua Security добавиха:

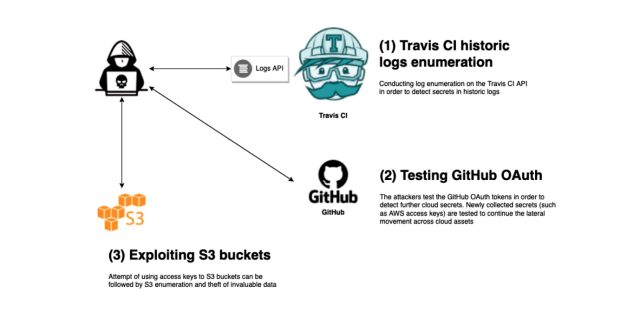

Намерихме хиляди GitHub OAuth токени. Безопасно е да се предположи, че поне 10-20% от тях са живи. Особено тези, открити в последните записи. Симулирахме сценарий на странично движение в нашата облачна лаборатория, който се основава на този първоначален сценарий за достъп:

1. Извличане на GitHub OAuth токен чрез открити регистрационни файлове на Travis CI.

2. Открийте чувствителни данни (като ключове за достъп на AWS) в хранилища за частни кодове, като използвате открития маркер.

3. Опитите за странично движение с помощта на ключове за достъп на AWS в услуга за контейнери AWS S3.

4. Откриване на обект за съхранение в облак чрез изброяване на кофа.

5. Извличане на данни от целта S3 към атакуващата S3.

Аква Сигурност

Представителите на Travis CI не отговориха незабавно на имейл с искане за коментар за тази публикация. Поради повтарящия се характер на тази оферта, разработчиците трябва периодично проактивно да редуват токените за достъп и други идентификационни данни. Те също така трябва редовно да сканират своите кодови неща, за да се уверят, че не съдържат идентификационни данни. Aqua Security има допълнителни съвети в тази публикация.

„Internet trailblazer. Travelaholic. Страстен евангелист в социалните медии. Защитник на телевизията.“

More Stories

Bethesda държи най-добрата независима игра за $100

Анализаторът на Wedbush Дан Айвс казва, че събитието „Glowtime“ на Apple на 9 септември, на което ще бъде представен iPhone 16, може да отбележи началото на „исторически период“ – Apple (NASDAQ:AAPL)

Dragon Quest Monsters: The Dark Prince идва за PC, iOS и Android на 11 септември