Linux съдържа друга много сериозна уязвимост, която улеснява ненадеждни потребители да изпълняват код, способен да изпълнява редица злонамерени действия, включително инсталиране на бекдори, създаване на неоторизирани потребителски акаунти и промяна на скриптове или двоични файлове, използвани от привилегировани услуги или приложения.

Dirty Pipe, както е наречена уязвимостта, е сред най-опасните Linux заплахи, открити от 2016 г., годината, която е друг изключително опасен и лесен за използване недостатък на Linux (наречен Dirty Cow) излезе наяве Защото е използван за хакване на сървъра на търсещия. Изследователи през 2016 г. показаха как се експлоатира Dirty Cow Рутнете всеки телефон с Android Независимо от версията на мобилната операционна система. Единадесет месеца по-късно изследователите откриха 1200 приложения за Android на пазари на трети страни Той е бил злонамерено експлоатиран Недостатъкът да се прави точно това.

Когато никой не стане всемогъщ

Името Dirty Pipe има за цел да посочи приликите с Dirty Cow и да предостави улики за произхода на новите уязвимости. Терминът „тръба“ се отнася до a ТръбопроводLinux механизъм за един процес на операционна система за изпращане на данни към друг процес. По принцип конвейерът е два или повече процеса, които са свързани заедно, така че полученият текст от един процес (stdout) се предава директно като вход (stdin) към следващия процес.

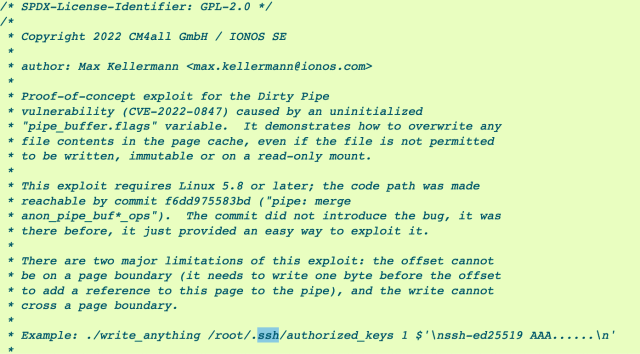

Уязвимостта беше проследена като CVE-2022-0847, когато изследователят за създаване на уебсайтове CM4all отстраняваше серия от повредени файлове, които продължаваха да се показват на клиентска Linux машина. След месеци на анализ, изследователят най-накрая установи, че повредените клиентски файлове са резултат от грешка в ядрото на Linux.

Изследователят Макс Келерман от компанията-майка на CM4 All Ionos в крайна сметка разбра как да използва уязвимостта, за да позволи на всеки с акаунт – включително по-малко привилегировани „ничии“ акаунти – да добави SSH ключ към основния потребителски акаунт. С това ненадежден потребител може да има достъп до сървъра отдалечен през SSH прозорец, който има пълни привилегии на root.

Други изследователи скоро показаха, че неупълномощеното създаване на SSH ключ е само едно от многото злонамерени действия, които нападателят може да предприеме, когато използва уязвимостта. това е програманапример, отвлича двоичния файл SUID, за да създаде главна обвивка, докато това Позволява на ненадеждни потребители да презаписват данни във файлове само за четене:

Други злонамерени действия, активирани от Dirty Pipe, включват създаване на файл хронофункция Той действа като бекдор, добавяйки нов потребителски акаунт към /etc/passwd + /etc/shadow (предоставя на новия акаунт root привилегии) или модифицира скрипт или двоичен файл, използван от привилегирована услуга.

„Това е толкова опасно, колкото и уязвимостта в локалното ядро“, пише в имейл Брад Шпенглър, ръководител на Open Source Security. „Точно като Dirty Cow, няма начин да го смекчим и включва основни функции на ядрото на Linux.“

Уязвимостта се появи за първи път в ядрото на Linux Версия 5.8който беше пуснат през август 2020 г. Уязвимостта се запази до миналия месец, когато инсталирани С пускането на версии 5.16.11, 5.15.25 и 5.10.102. Засегнати са почти всички дистрибуции на Linux.

Хвърлете гаечен ключ към робота

Dirty Pipe също засяга всяка версия на Android, която е базирана на слабо ядро на Linux. Тъй като Android е толкова фрагментиран, засегнатите модели устройства не могат да бъдат проследени еднакво. Най-новата версия на Android за Pixel 6 и Samsung Galaxy S22, например, работи 5.10.43, което означава, че и двете са уязвими. Междувременно Pixel 4 работи с Android 12 на 4.14, който не е засегнат. Потребителите на Android могат да проверят коя версия на ядрото използва тяхното устройство, като отидат в Настройки > Всичко за телефона > Версия на Android.

Кристоф Хайбейзен, ръководител на изследванията по сигурността в Lookout, ръководител на изследванията по сигурността в Lookout, пише в имейла. „Атаките могат да използват това, за да променят поведението на привилегированите процеси, като ефективно придобиват способността да изпълняват произволен код с обширни системни привилегии.“

Изследователят на Lookout каза, че уязвимостта може да бъде използвана на телефони с Android от злонамерено приложение, което повишава неговите привилегии, които се предполага, че са ограничени по подразбиране. Друго средство за атака, каза той, е да се използва различна уязвимост, за да се получи ограничено изпълнение на кода (например със системни права за легитимно хакнато приложение) и да се комбинира с Dirty Pipe, така че кодът да придобие неограничен корен.

Докато Келерман каза, че Google интегрира своята корекция на грешки с ядрото на Android през февруари, няма индикации, че версиите на Android, базирани на слаба версия на ядрото на Linux, са били коригирани. Потребителите трябва да приемат, че всяко устройство с Android, което е базирано на слаба версия на ядрото на Linux, е уязвимо към Dirty Pipe. Представителите на Google не отговориха на имейл с искане за коментар.

„Internet trailblazer. Travelaholic. Страстен евангелист в социалните медии. Защитник на телевизията.“

More Stories

Bethesda държи най-добрата независима игра за $100

Анализаторът на Wedbush Дан Айвс казва, че събитието „Glowtime“ на Apple на 9 септември, на което ще бъде представен iPhone 16, може да отбележи началото на „исторически период“ – Apple (NASDAQ:AAPL)

Dragon Quest Monsters: The Dark Prince идва за PC, iOS и Android на 11 септември